Análisis de Aplicaciones Web Web Application Analysis

El proceso analítico utilizado por TH se basa en las metodologías OWASP y OSSTMM, y siempre incluye comprobaciones de las vulnerabilidades que componen la lista de los 10 principales de OWASP The analytical process used by TH is based on the OWASP and OSSTMM methodologies, and always includes checks of the vulnerabilities that make up the list of the top 10 of OWASP

Prueba de penetración interna Internal penetration testing

Es una prueba de seguridad en la que simulamos un ataque real desde la red interna (por parte de un intruso o un empleado que no está satisfecho), para detectar cuán vulnerable es realmente la red de su empresa.

It is a security test in which we simulate a real attack from the internal network (by an intruder or an employee who is not satisfied), to detect how vulnerable is really your company's network.

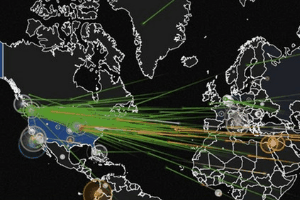

Prueba de penetración externa External penetration testing

Es un test de seguridad en el que se simula un ataque real desde Internet con el fin de detectar cuán vulnerable es la red de su empresa. It is a security test in which a real attack is simulated from the Internet in order to detect how vulnerable the network of your company is.

Prueba de penetración inalámbrica Wireless penetration test

Este tipo de test incluye el análisis de señales WiFi para detectar access points furtivos, y un análisis de seguridad de las redes inalámbricas de la empresa. This type of test includes the analysis of WiFi signals to detect furtive access points, and a security analysis of the company's wireless networks.

Test de ingeniería social Social engineering test

Mediante el uso de técnicas como phishing dirigido (spear phishing) y engaños telefónicos a los empleados de su compañía, se busca obtener acceso a los sistemas o información sensible. Through the use of techniques such as spear phishing and telephone scams to the employees of your company, you are seeking access to systems or sensitive information.

Análisis de aplicaciones móviles Mobile application analisis

El servicio de Análisis de Aplicaciones Móviles provee un análisis detallado de la seguridad de su aplicación para smartphones o tablets. The Mobile Applications Analysis service provides a detailed analysis of the security of your application for smartphones or tablets.

Capacitación en seguridad informática Computer security capacitation

Este curso tiene como objetivo conocer la importancia de la seguridad informática para las empresas y en como detectar, mitigar y sanitizar vulnerabilidades. This course aims to know the importance of computer security for companies and how to detect, mitigate and sanitize vulnerabilities.

Charlas de concientización Awareness raising talks

El nivel de seguridad de una empresa depende, en gran parte, del nivel de conciencia de los empleados sobre la importancia de la información, así como las amenazas y peligros a los que estan constantemente expuestos. The level of security of a company depends, in large part, on the level of awareness of employees about the importance of information, as well as the threats and dangers to which they are constantly exposed.